Administrator dodaje uprzednio wygenerowany klucz SSH, który zostanie dostarczony na pendrivie do serwerowni lub wysłany w załączniku wiadomości email z konta mailowego danego użytkownika na adres root@staszic.waw.pl. W przypadku wysłania go drogą mailową nie zacznie on działać jednak natychmiastowo, lecz dopiero po pozytywnej odpowiedzi (także mailowej) któregoś z administratorów.

Windows

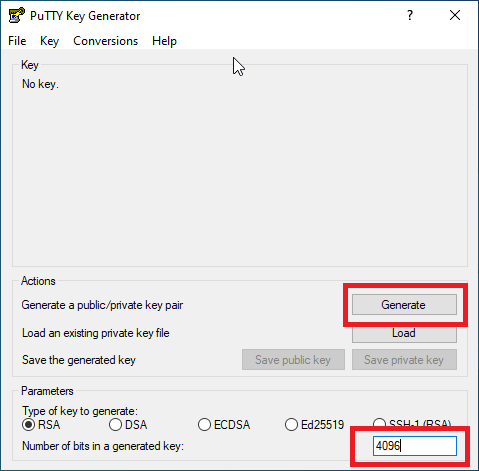

Poniżej znajduje się instrukcja generowania kluczy SSH dla systemu Windows. Prosimy korzystać tylko z tego sposobu i wpisać w aplikacji dokładnie te wartości, które są na zdjęciu. Klucz wygenerowany w inny sposób może nie być kompatybilny z oprogramowaniem na naszych serwerach.

- Pobrać program PuTTYgen https://the.earth.li/~sgtatham/putty/latest/w64/puttygen.exe i go uruchomić.

- W polu „Number of bits” wpisać „4096” i nacisnąć przycisk „Generate”.

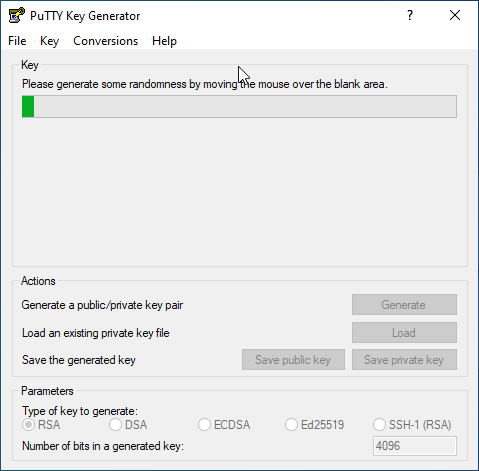

- Należy ruszać myszką w wyznaczonym polu podczas generowania klucza.

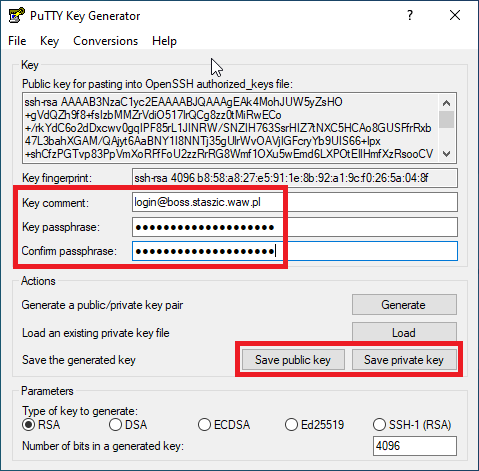

- Wpisać hasło w polu „key passphrase”. Hasło powinno być inne niż hasło do konta.

- Nacisnąć „save public key”. Po zapisaniu klucz plik należy dostarczyć do serwerowni lub wysłać na adres root@staszic.waw.pl przy użyciu szkolnego maila (link), tytułując wiadomość „Klucz SSH Windows”.

- Nacisnąć „save private key”. To właśnie klucz, o którym mowa w dalszych instrukcjach.

Linux, GNU i macOS

Aby wygenerować klucz SSH na Linuxie lub komputerach Apple z systemem macOS należy:

- Wejść do aplikacji Terminal (na macOS: otworzyć folder Aplikacje > Kliknąć Narzędzia > Kliknąć dwukrotnie Terminal)

- Wpisać

ssh-keygen -t ed25519 -f ~/.ssh/staszici zatwierdzić klikając ENTER. - Wpisać

eval "$(ssh-agent -s)"i zatwierdzić klikając ENTER. - Wpisać

ssh-add ~/.ssh/staszici zatwierdzić klikając ENTER. - Wpisać

cp ~/.ssh/staszic.pub ~/Desktop/staszic_pub.txti zatwierdzić klikając ENTER. - Wysłać plik

staszic_pub.txtzapisany na pulpicie na adres root@staszic.waw.pl przy użyciu szkolnego konta mailowego wpisując w tytule maila „Klucz SSH Linux/macOS”.